Sono malfattori subdoli, astuti. Agiscono fuori dagli schemi. La loro tecnica consiste nel colpire i punti deboli delle vittime per ottenere in cambio ingenti somme di denaro. Sono geni dell’informatica e della programmazione ma utilizzano il loro ‘talento’ per compiere azioni criminali: parliamo degli hacker, termine che deriva dal verbo anglosassone to hack, ossia tagliare, fare a pezzi. Ed è proprio questo l’obiettivo dell’ultima truffa online messa in piedi dagli ‘esperti del ricatto’ che circola in queste ore sul web.

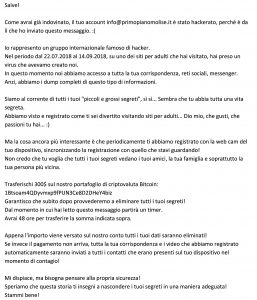

Anche la redazione di Primo Piano Molise è rientrata nel ‘radar’ dei malfattori: ieri, infatti, anche noi abbiamo ricevuto la famigerata mail estorsiva.

Anche la redazione di Primo Piano Molise è rientrata nel ‘radar’ dei malfattori: ieri, infatti, anche noi abbiamo ricevuto la famigerata mail estorsiva.

«Come avrai già indovinato il tuo account è stato hackerato perché è da lì che ho inviato questo messaggio». Esordisce così il cyber criminale nella mail che ha per oggetto “Tuo account”. Ed in effetti mittente e destinatario riportano lo stesso indirizzo. Il nostro.

Il contenuto poi è il medesimo. Si informa infatti l’utente che il suo account è stato hackerato attraverso un virus che lo ha infettato mentre venivano visitati siti per adulti.

Da lì poi scatta il raggiro: «Ti abbiamo registrato con la webcam del tuo dispositivo, sincronizzando la registrazione con quello che stavi guardando» seguito dal ricatto vero e proprio in cui viene richiesto di trasferire ai truffatori del denaro sotto forma di bitcoin, moneta virtuale (con la quale però si possono acquistare oggetti reali) dall’alto valore economico.

A quanto pare la mail ha già fatto il giro d’Italia tant’è che se ne parla in queste ore anche sui media nazionali, come il giornale “Il Fatto quotidiano”, che riporta anche consigli utili, suggeriti dalla polizia, per non cadere nella trappola dei ricattatori, come ad esempio «cambiare la password, impostandone una complessa; non utilizzare mai la stessa per più profili; abilitare meccanismi di autenticazione “forte” ai nostri spazi virtuali, che associno all’inserimento della password l’immissione di un codice di sicurezza ricevuto sul cellulare. E ricordare che l’installazione di virus informatici capaci di assumere il controllo dei nostri dispositivi può avvenire soltanto se i criminali informatici hanno avuto disponibilità materiale dei dispositivi stessi, oppure se siamo stati già loro bersagli di phishing informatico. Quindi mai lasciare i nostri dispositivi incustoditi (e non protetti) e guardarsi dal cliccare su link o allegati di posta elettronica sospetti».